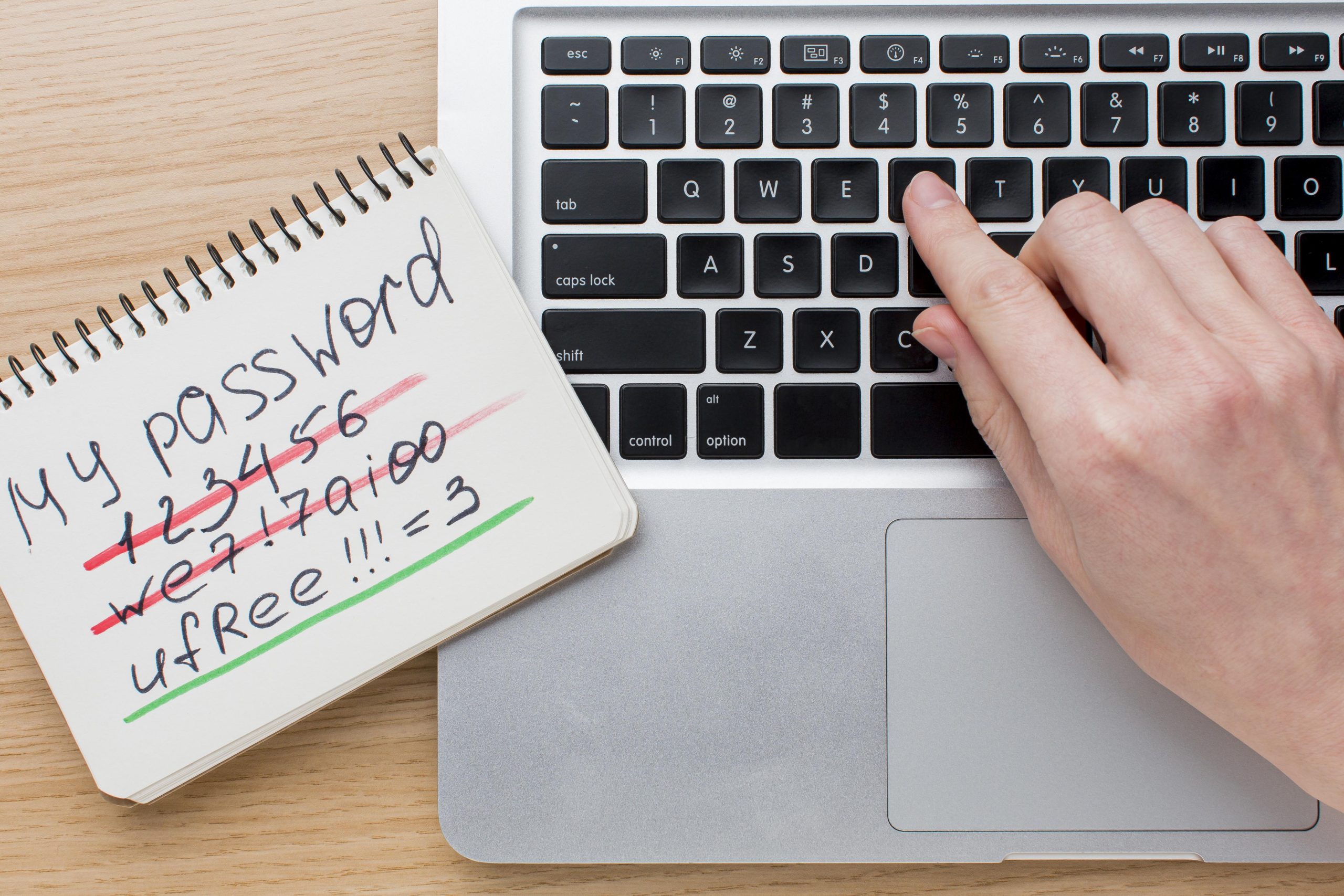

La historia más escalofriante de la ciberseguridad no es la de un hacker genio que rompe códigos complejos durante días. Es mucho más simple y aterradora: a veces, los ciberdelincuentes consiguen las contraseñas más valiosas simplemente preguntando por ellas. Y lo más preocupante es que, en la mayoría de los casos, obtienen exactamente lo que buscan.

La Realidad Incómoda: Los Hackers No Necesitan Ser Genios

Mientras las empresas invierten miles de euros en sofisticados sistemas de seguridad, los ingenieros sociales manipulan sentimientos humanos como la curiosidad o el miedo para llevar a cabo sus esquemas y atraer a las víctimas a sus trampas. La técnica es devastadoramente efectiva: los atacantes pueden simplemente probar las 25 contraseñas más comunes y tener éxito un 50% de las veces.

Pero la realidad es aún más inquietante. Los ciberdelincuentes han perfeccionado el arte de la manipulación psicológica. Un atacante puede llamarte haciéndose pasar por alguien del departamento técnico, informándote que tu ordenador necesita actualizarse y que necesita tu nombre de usuario y contraseña para instalar las actualizaciones requeridas. El sentido de urgencia y la confianza que proyectan son su mejor arma.

El Eslabón Más Débil: Tu Equipo Humano

Tu empresa puede tener los mejores firewalls del mercado, sistemas de cifrado de última generación y protocolos de seguridad impecables. Pero todo esto se desmorona con una simple llamada telefónica bien ejecutada. Los ataques de ingeniería social a menudo parecen legítimos, incluyendo logotipos oficiales o firmas formales, con el objetivo de conseguir que compartas información como tu contraseña o realices una acción específica.

Los ejemplos reales son estremecedores:

- El ataque telefónico directo: Un empleado recibe una llamada de alguien que dice ser del soporte técnico interno, solicitando credenciales para «resolver un problema urgente del sistema»

- El jefe falso: Recibes un email de tu jefe explicando que está viajando y necesita urgentemente que alguien llame a recursos humanos, pero no tiene su número y su portátil se ha estropeado, necesita que le envíes la agenda telefónica del departamento a su cuenta personal de Gmail

- La página de soporte falsa: Los atacantes ahora añaden otra capa a este tipo de ataque de ingeniería social, en forma de chatbots potenciados por IA. Los usuarios reciben un email que pretende ser de Facebook, amenazando con cerrar su cuenta. Después de hacer clic en ‘apelar aquí’, se abre un chatbot que solicita detalles de nombre de usuario y contraseña

Por Qué la Tecnología No Es Suficiente

La ingeniería social es un método utilizado por cibercriminales que implica engañar a las personas para que compartan información confidencial como contraseñas y números de tarjetas de crédito. En lugar de irrumpir directamente en un sistema, los ingenieros sociales manipulan a las personas para que cometan errores de seguridad.

Incluso las empresas con autenticación multifactor no están a salvo. Los cibercriminales entienden que la MFA a menudo depende de teléfonos móviles como medio de autenticación. Pueden explotar esto con una técnica llamada ‘SIM swap’, donde los hackers engañan a los proveedores de servicios para transferir los servicios de un objetivo a una tarjeta SIM bajo su control.

Nuestra Solución: Formación Integral Como Parte del Mantenimiento

En cloudhost.es sabemos que la tecnología más avanzada es inútil sin empleados bien preparados. Por eso nuestros servicios de mantenimiento van mucho más allá del soporte técnico tradicional e incluyen formación continua y soporte especializado para todo tu equipo.

Formación Continua y Actualizada

Nuestro programa de formación no se trata de una charla anual que se olvida al día siguiente. Implementamos:

Simulacros de Ingeniería Social Personalizados

- Realizamos ataques controlados de phishing para evaluar la respuesta de tu equipo

- Cada empleado recibe feedback inmediato y personalizado sobre sus puntos débiles

- Adaptamos los ejercicios a los riesgos específicos de tu sector

Talleres Prácticos Mensuales

- Sesiones interactivas que enseñan a identificar señales de alarma en tiempo real

- Enseñamos a verificar direcciones de email: los hackers a menudo se hacen pasar por fuentes confiables. Siempre verificar la dirección de email del remitente. Por ejemplo, ‘support@micros0ft.com’ puede parecer legítimo a primera vista, pero nota el número ‘0’ reemplazando la letra ‘o’

- Práctica con casos reales adaptados a tu industria

Soporte 24/7 Especializado

Línea Directa de Verificación

- Tus empleados pueden llamar en cualquier momento para verificar si una solicitud es legítima

- Si un email o mensaje parece sospechoso, contactar al remitente directamente usando información de contacto conocida, no los detalles proporcionados en la comunicación sospechosa

- Respuesta inmediata de nuestros expertos en ciberseguridad

Alertas Proactivas

- Notificamos inmediatamente sobre nuevas amenazas dirigidas a tu sector

- Actualizaciones urgentes cuando detectamos campañas de ingeniería social activas

- Consejos específicos sobre cómo protegerse de amenazas emergentes

Creación de una Cultura de Seguridad

Política de «No Culpar»

- Fomentamos que los empleados reporten incidentes sin temor a represalias

- Cada error se convierte en una oportunidad de aprendizaje para todo el equipo

- Reconocimiento positivo para quienes detectan y reportan intentos de ataque

Indicadores Visuales y Recordatorios

- Señales claras en el lugar de trabajo sobre cómo verificar solicitudes sospechosas

- Enseñamos a identificar cuando alguien está pidiendo información a la que no debería tener acceso o que ya debería saber, cuando alguien te presiona para ignorar o saltarse nuestras políticas y procedimientos de seguridad, o algo que parece demasiado bueno para ser verdad

- Protocolos de escalación claros y fáciles de seguir

El Retorno de Inversión Más Claro

Considera estos números alarmantes: el 59% de las organizaciones globalmente experimentaron un ataque de ransomware en 2024, con pagos de rescate que alcanzaron un récord de $460 millones en la primera mitad de 2024. La inversión en formación y soporte para empleados no es un gasto, es la póliza de seguro más rentable que puedes contratar.

Un empleado bien formado vale más que cualquier firewall. Cuando tu equipo sabe exactamente qué hacer ante una llamada sospechosa, un email extraño o una solicitud inusual, se convierte en tu primera y más efectiva línea de defensa.

Por Qué Incluimos Esto en Nuestro Mantenimiento

Muchas empresas de TI se limitan a «arreglar lo que se rompe». Nosotros entendemos que el mantenimiento real significa prevenir que las cosas se rompan en primer lugar. Y en el mundo de la ciberseguridad, la mayoría de las «roturas» comienzan con un empleado que, sin saberlo, le da al atacante exactamente lo que necesita.

Nuestro enfoque integral significa que cuando contratas nuestros servicios de mantenimiento, no solo mantienes tus sistemas funcionando – mantienes a tu equipo humano preparado y protegido.

Conclusión: Tu Equipo Como tu Mayor Activo de Seguridad

Los hackers cuentan con que tus empleados no estén preparados. Esperan que la presión, la prisa del día a día y la falta de conocimiento trabajen a su favor. Con nuestra formación y soporte continuo, convertimos esa expectativa en su mayor debilidad.

En cloudhost.es, no solo mantenemos tus sistemas – fortalecemos a tu equipo humano. Porque entendemos que la mejor defensa contra un atacante que «simplemente pregunta» es un empleado que sabe exactamente qué responder.

¿Tu equipo está preparado para la próxima llamada sospechosa? Nuestros servicios de mantenimiento incluyen la formación que puede salvar tu empresa. Contacta con nosotros y descubre cómo convertir a tus empleados en tu mejor defensa.